飞塔防火墙分流选路

飞塔防火墙分流选路

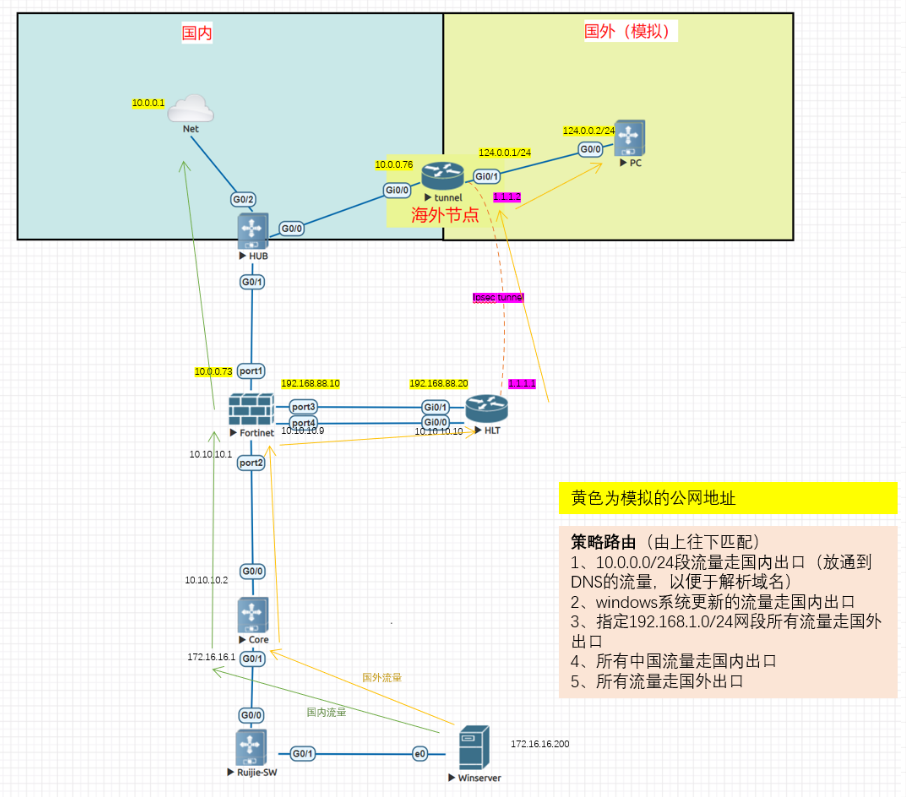

实验环境

eve模拟器

拓扑概述

公网地址段:10.0.0.0/24段 和 192.168.88.0/24段 为模拟的公网地址,124.0.0.0/24段模拟海外公网地址。

HLT设备与海外节点使用tunnel建立通道,使用ipsec进行加密,通过tunnel形成一条虚拟的海外出口线路。

配置需求

实现用户正常上网功能

对用户上网的流量进行分流,国内流量走国内出口(port1),海外流量丢给HLT设备 通过tunnel走海外出口(port4)

单一国外应用流量引到国内出口,微软update流量全部引到port1

单个用户或网段的所有流量走海外出口,并保证带宽。

配置步骤

1.ruijie-sw本地交换机

创建vlan1 ip:172.16.16.10/22

创建loopback10 ip:192.168.1.1/24

上联口access vlan 1

默认路由:172.16.16.12.Core

创建vlan4 ip:172.16.16.1/22

下联口g0/1配置 access vlan 4

上联口g0/0 端口ip:10.10.10.2/30

默认路由:10.10.10.13、飞塔防火墙

端口配置

下联口port2配置 ip:10.10.10.1/30

port4到HL_lan口配置 ip:10.10.10.9/30

port3到HLT_wan口配置 ip:192.168.88.10/24

wan口port1配置 ip:10.0.0.73/24

策略配置

基础上网:放通port2 to port1并做nat转换

到HLT内网:放通port2 to port4以及port4 to port2,不做nat

HLT上网:放通port3 to port1以及port1 to port3,不做nat

路由配置

静态路由

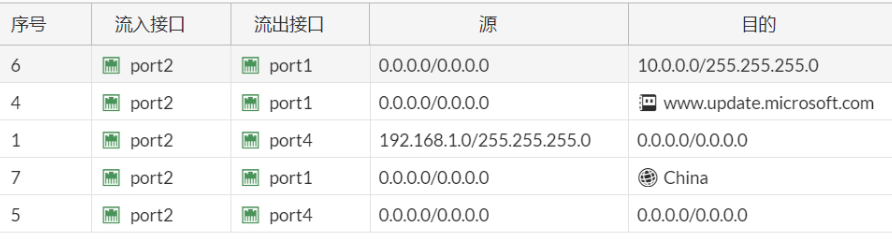

策略路由(由上往下匹配)

10.0.0.0/24段流量走国内出口(放通到DNS的流量,以便于解析域名)

windows系统更新的流量走国内出口

指定192.168.1.0/24网段所有流量走国外出口

所有中国流量走国内出口

所有流量走国外出口

4、HLT设备

g0/0口与内网互联 ip:10.10.10.10/30

g0/1口上网出口 ip:192.168.88.20/24

tunnel 1配置

tunnel ip:1.1.1.1/24

tunnel source 192.168.0.1

tunnel dest 123.0.0.1默认路由:192.168.88.10

静态路由:

172.16.16.0 255.255.240.0 10.10.10.9

192.168.1.0 255.255.255.0 10.10.10.9

策略路由:

源地址为172.16.16.0/22和192.168.1.0/24,目的地址为any的流量 全部从tunnel1转发

ipsec_over_tunnel

peer ip 10.0.0.76 //对端的公网ip

permit ip 192.168.0.0 0.0.0.255 123.0.0.0 0.0.0.255 //配置ipsec的感兴趣流

deny ip 192.168.0.0 0.0.0.255 123.0.0.0 0.0.0.255 //配置感兴趣流量不做地址转换

5、tunnel(模拟的海外节点)

g0/0国内公网 ip:10.0.0.76/24

g0/1国外公网 ip:124.0.0.1/24

tunnel 1配置

tunnel ip 1.1.1.2/24

tunnel source 123.0.0.1

tunnel dest 192.168.0.1默认路由:10.0.0.1

ipsec_over_tunnel

peer ip 192.168.88.20 //对端的公网ip

permit ip 123.0.0.0 0.0.0.255 192.168.0.0 0.0.0.255 //配置ipsec的感兴趣流

deny ip 123.0.0.0 0.0.0.255 192.168.0.0 0.0.0.255 //配置感兴趣流量不做地址转换

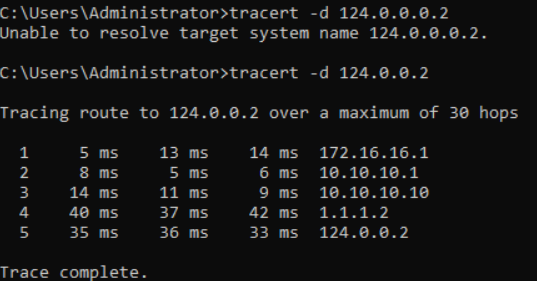

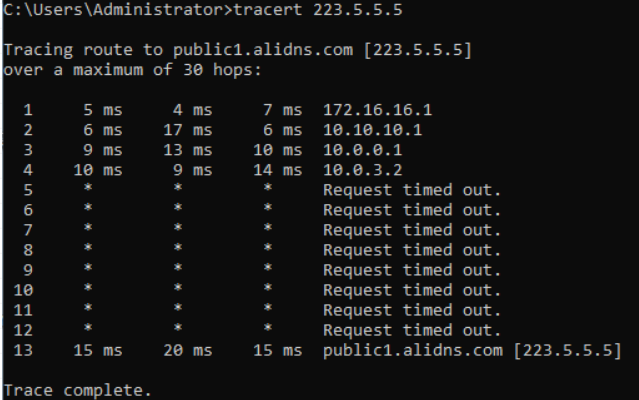

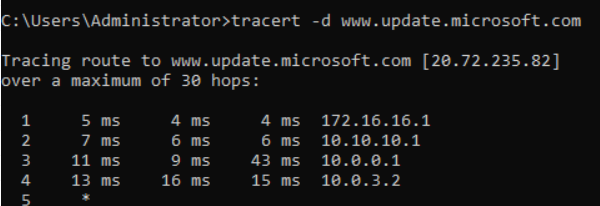

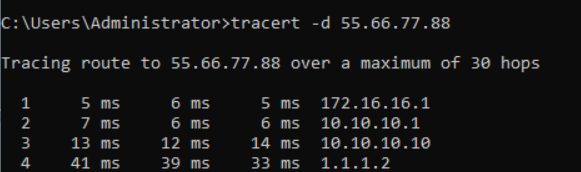

实验结果验证(使用eve中的windows模拟用户进行tracert测试分流)

到"国外"地址的路径(核心--飞塔--HLT--海外节点--国外出口)生效

到国内地址的流量路径(核心--飞塔--国内出口)生效

到win update流量走国内 生效

其他所有非国内流量走海外出口 生效

思科路由器ipsec命令整理

R1#show crypto isakmp policy #查看ISAKMP协商策略的配置结果

R1#show crypto isakmp sa #查看管理连接SA的状态

R1#show crypto ipsec transform-set #查看IPSec传输集

R1#show crypto ipsec security-association lifetime #查看数据连接建立的生存周期

R1#show crypto ipsec sa #查看数据连接SA的细节信息

R1#show crypto map #查看crypto Map的信息,这个命令可以查看到crypto map的名称、

//ACL、对等体的IP地址、应用Crypto map的接口等。

飞塔防火墙常用命令整理

config system interface //进入端口配置视图

eidt ? //查看所有端口的配置和ip信息

edit port1 //进入port1端口视图下

set mode static //设置port1端口模式为静态ip

set mode dhcp //设置port1端口模式为dhcp动态获取地址

set ip 192.168.1.1/24 //设置port1端口ip地址

config router static //进入静态路由设置视图

edit ? //查看当前视图下已配置的条目

edit 1 //进入或创建1条目视图下

set gateway 10.10.10.1 //设置下一跳

set dst 172.16.16.0 255.255.255.0 //设置目的网段

set device port1 //设置绑定出口端口

show full-configuration //查看所有配置

show router staic //查看静态路由的配置

get router info routing-table detail //查看路由表的路由条目

exec ping-option source 192.168.1.1 //设置ping的源参数

exec ping 1.1.1.1 //ping1.1.1.1

exec traceroute 1.1.1.1 //追踪路由

exec telnet 1.1.1.1 //telnet 1.1.1.1