IPSecVPN

IPSec VPN

IPSec 与 tunnel的区别

IPSec可以保留原始IP数据流进行封装,并以密文方式传输,具有较高的安全性。IPSec隧道没有虚接口,只传输单播而不能传输多播和广播,这使得众多路由协议无法建立邻居关系和传输路由更新

Tunnel则是在异地两端建立虚拟隧道接口,相当于异地直连关系,能够传输动态协议等数据流,并以明文方式传输。

ipsec相当于将会话数据封装在IP数据流中以密文形式传输。tunnel则是使用两个虚拟端口 以直连方式连接

1.锐捷路由器

基础上网配置

en

conf t

int g0/0 /配置外网出口

ip add 10.10.10.1 255.255.255.0

ip nat outside

exit

ip route 0.0.0.0 0.0.0.0 10.10.10.254 /出口默认路由

int g1/0 /配置内网口

ip add 192.168.30.254 255.255.255.0

ip nat inside

ip access-list extended 101 /上网nat

10 deny ip 192.168.30.0 0.0.0.255 10.0.0.0 0.0.0.255 /ipsec的感兴趣流不做nat

20 permit ip any any

ip nat inside source list 101 int g0/0 over /应用nat到出口

exit配置ipsec

access-list 102 permit ip 192.168.30.0 0.0.0.255 10.0.0.0 0.0.0.255 /定义感兴趣流

配置isakmp策略

crypto isakmp keepalive 5 periodic //配置IPSEC DPD探测功能

crypto isakmp policy 1//创建新的isakmp策略

authentication pre-share //指定认证方式为“预共享密码”,如使用数字证书配置“authentication rsa-sig”,如使用数字信封配置“authentication digital-email"

group 2 //设置DH组为group2

encryption 3des//指定使用3DES进行加密

配置预共享密钥

crypto isakmp key 0 ruijie address 10.10.10.2 //指定peer 10.10.10.2的预共享密钥为“ruijie”,对端也必须配置一致的密钥。如使用数字证书/信封认证则无需配置。

配置ipsec加密转换集

crypto ipsec transform-set myset esp-des esp-md5-hmac //指定ipsec使用esp协议封装des加密、MD5检验

配置ipsec加密图

crypto map mymap 5 ipsec-isakmp //新建名称为“mymap”的加密图

set peer 10.10.10.2//指定peer地址

set transform-set myset//指定加密转换集“myset”

match address 102//指定感兴趣流为ACL 102

将加密图应用到接口

interface F0/0

crypto map mymap

在R1配置路由,将局域网2网段路由指向出口

ip route 192.168.1.0 255.255.255.0 10.10.10.2查看ipsec状态

show crypto isakmp sa //查看一阶段 isakmp sa协商情况

show crypto ipsec sa //查看二阶段 ipsec sa协商情况 2.思科路由器

命令与锐捷几乎相同

3.思科防火墙

IKEv1

定义ipsec感兴趣流量

access-list l2l_list extended permit ip host 192.168.2.2 host 192.168.1.1

access-list l2l_list extended permit ip host 192.168.2.2 host 192.168.1.2

nat (inside,outside) source static lan-1 lan-1 destination static repair-vpn repair-vpn

nat (inside,outside) source static lan-1 lan-1 destination static retails-vpn retails-vpn

(上网PAT,必须放置在最后,切记!!!)

外网口激活IKEV1,配置IKEV1的第一阶段策略

crypto ikev1 enable outside

crypto ikev1 policy 10

authentication pre-share

encryption des

hash md5

group 2

动态tunnel-group的属性中,配置第一阶段的共享KEY

tunnel-group DefaultL2LGroup ipsec-attributes

ikev1 pre-shared-key cisco123

配置L2L的tunnel-group的类型和属性,第一阶段的共享KEY

tunnel-group 100.1.3.2 type ipsec-l2l

tunnel-group 100.1.3.2 ipsec-attributes

ikev1 pre-shared-key cisco123

定义转换集

crypto ipsec ikev1 transform-set cset esp-des esp-md5-hmac

动态策略调用转换集

crypto dynamic-map dyvpn 10 set ikev1 transform-set cset

crypto dynamic-map dyvpn 10 set reverse-route

MAP中,加入动态MAP,并应用到接口

crypto map dy-map 3 match address l2l_list

crypto map dy-map 3 set peer 100.1.3.2

crypto map dy-map 3 set ikev1 transform-set cset

crypto map dy-map interface outside

same-security-traffic permit intra-interface

这个允许同端口的流量进和同端口出IKEv2

access-list l2l_list extended permit ip host 192.168.2.2 host 192.168.1.1

access-list l2l_list extended permit ip host 192.168.2.2 host 192.168.1.2

crypto ipsec ikev2 ipsec-proposal AES256

protocol esp encryption aes-256

protocol esp integrity sha-1 md5

crypto map outside_map 1 match address l2l_list

crypto map outside_map 1 set peer 10.0.0.1

crypto map outside_map 1 set ikev2 ipsec-proposal AES256

crypto map outside_map interface outside

crypto ikev2 policy 1

encryption aes-256

integrity sha

group 2

crypto ikev2 enable outside

tunnel-group 10.0.0.1 type ipsec-l2l

tunnel-group 10.0.0.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key *****

ikev2 local-authentication pre-shared-key *****4.Paloalto

配置wan/lan口

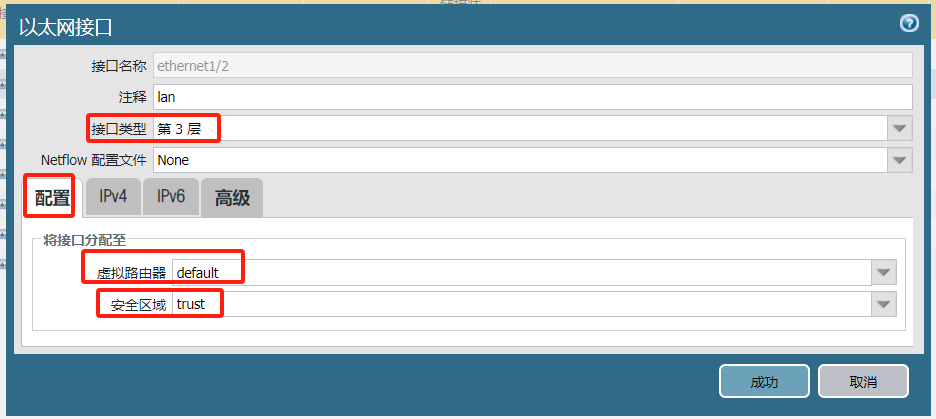

设置接口类型、虚拟路由器、安全区域

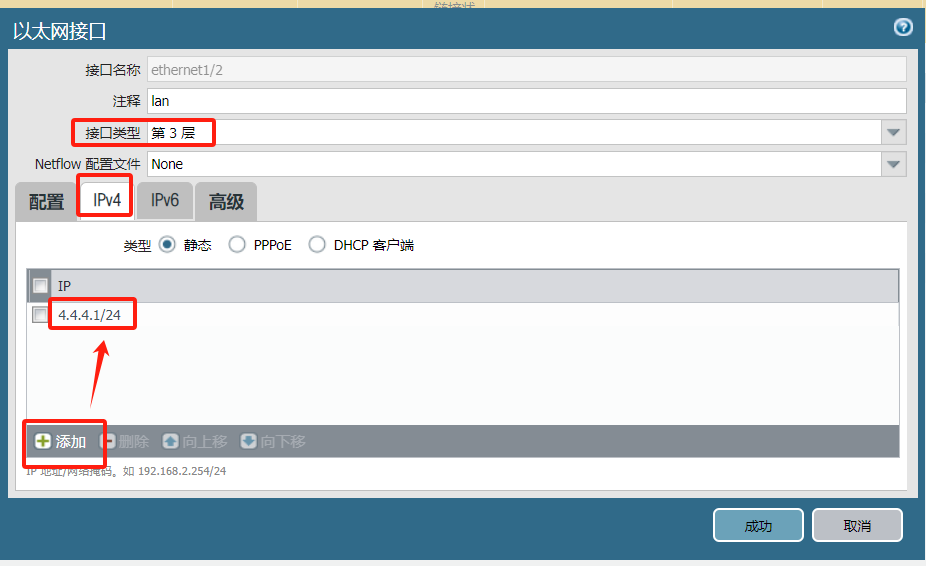

给接口添加IP地址

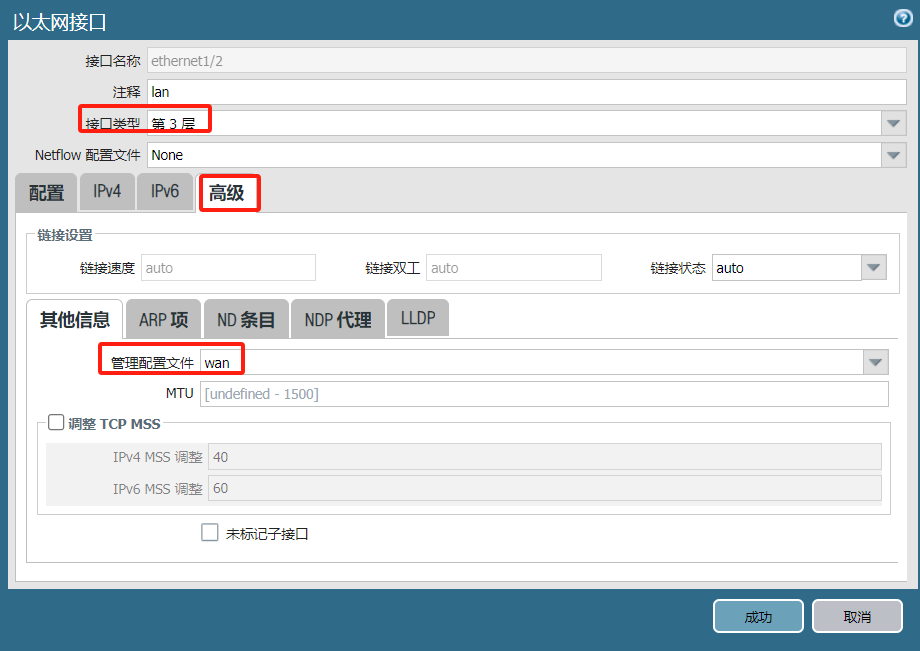

设置端口的配置文件(是否放通ping http https等)

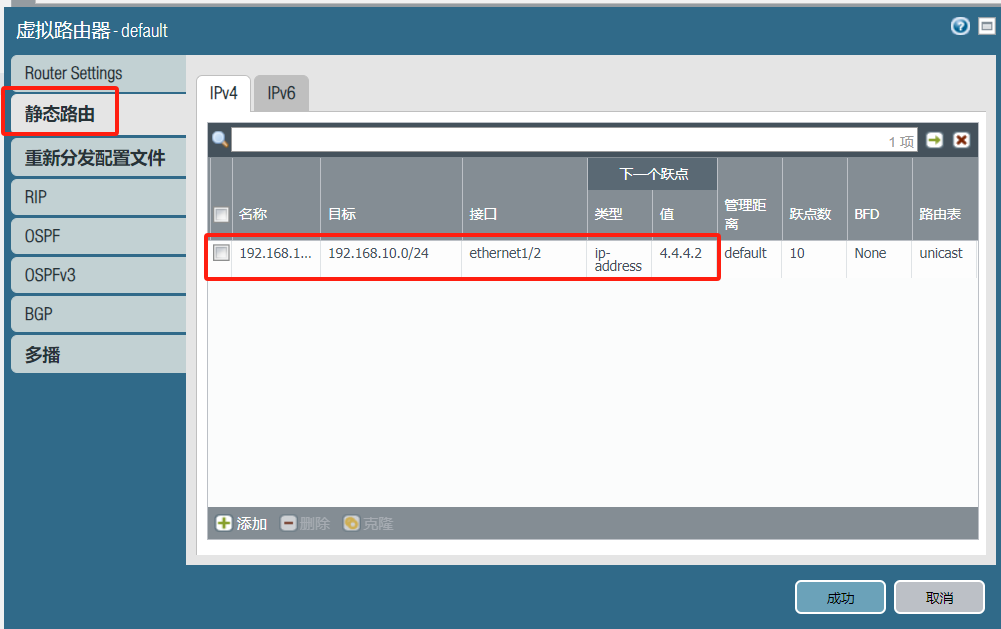

添加出口 默认路由

lan口的配置与wan口大致相同,参考wan口配置即可。

*需要为lan口新创建一个独立的虚拟路由器 来配置回执路由。

配置安全策略

与其他防火墙一样,PA的防火墙默认也是拒绝所有流量

我这里是实验环境 所以放通了any to any的所有流量,要精细匹配的话 ,需要绑定:端口 区域 网段

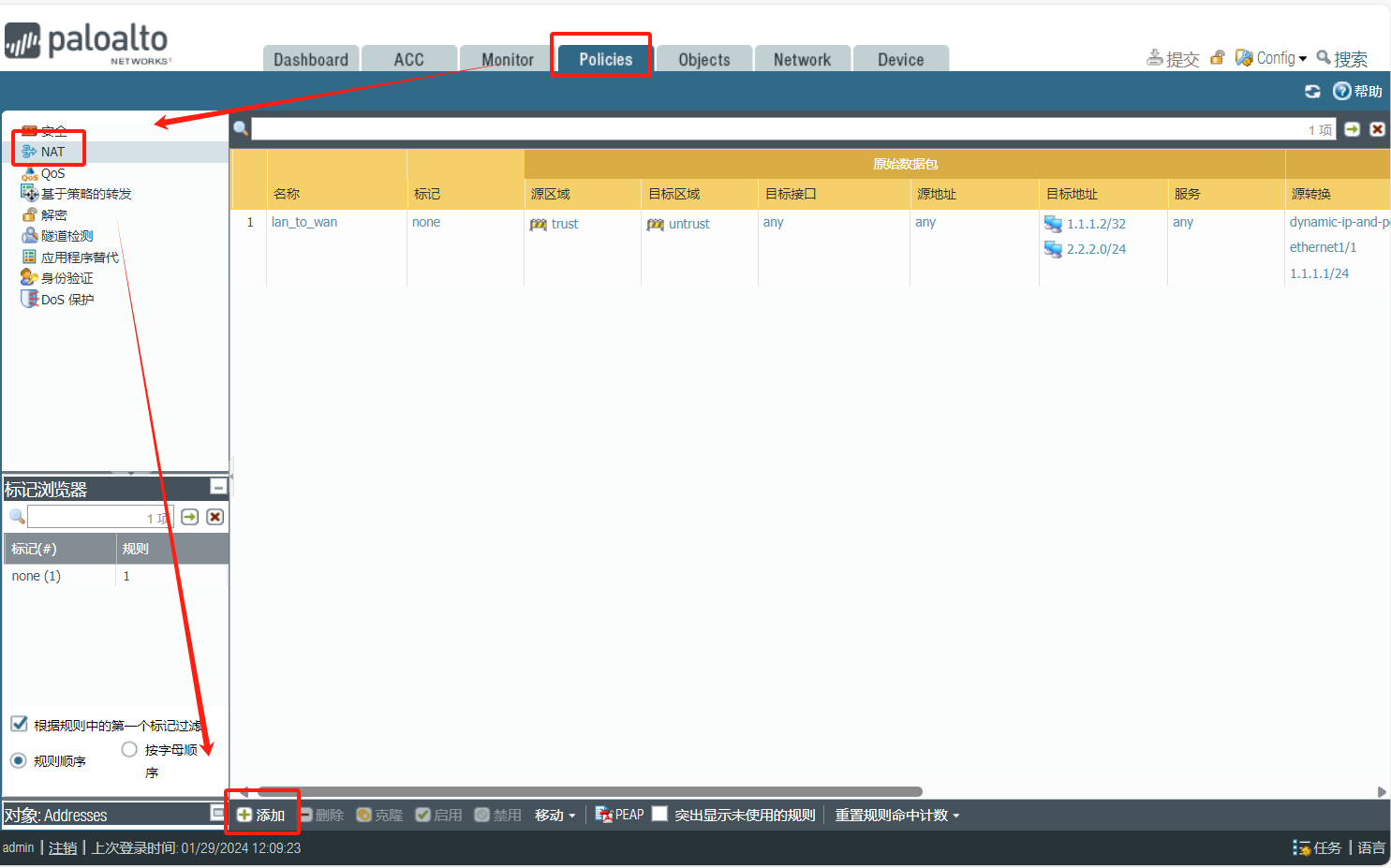

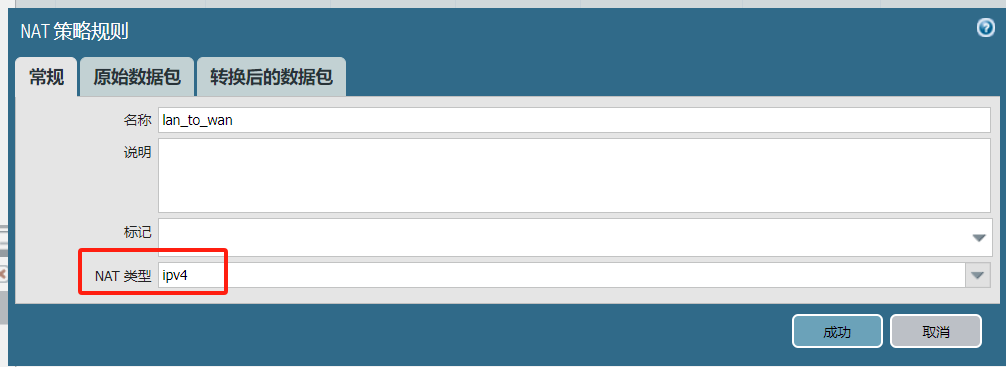

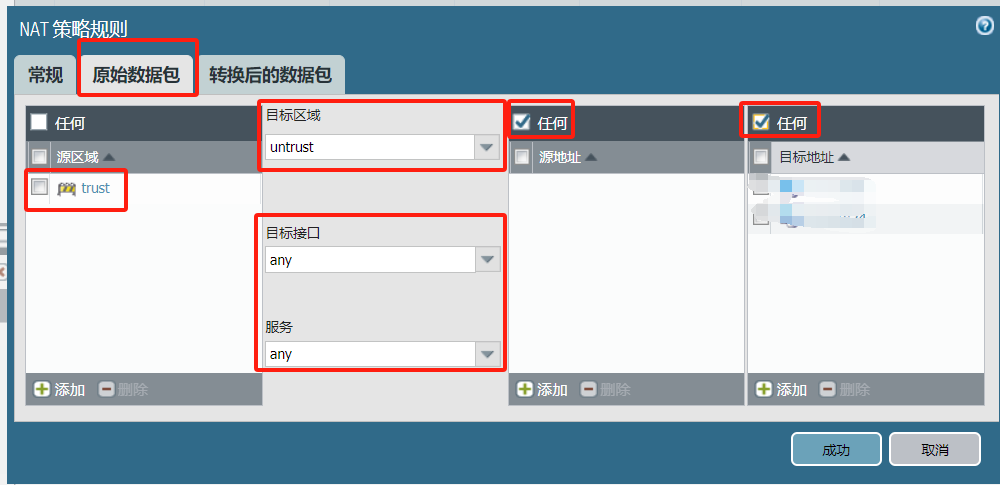

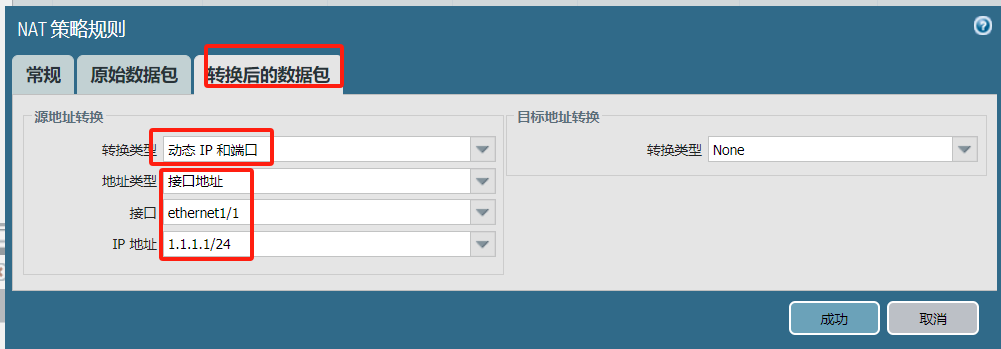

配置NAT

1.上网nat的配置(将内网地址根据源地址转换的方式 转换为出口地址 实现上网)

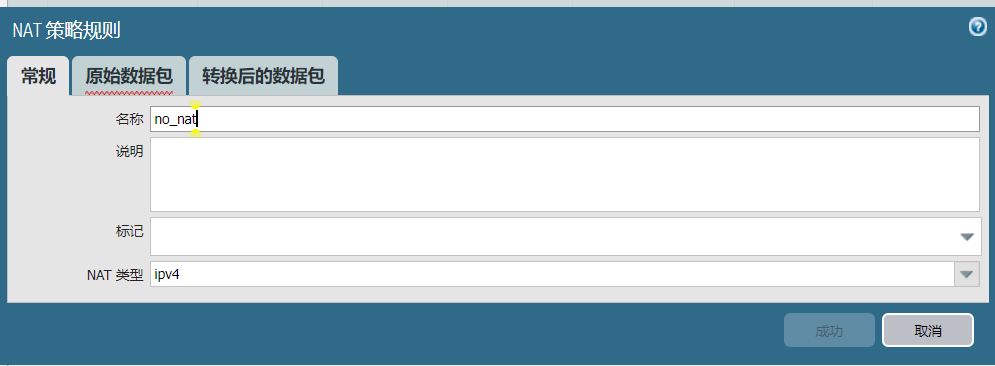

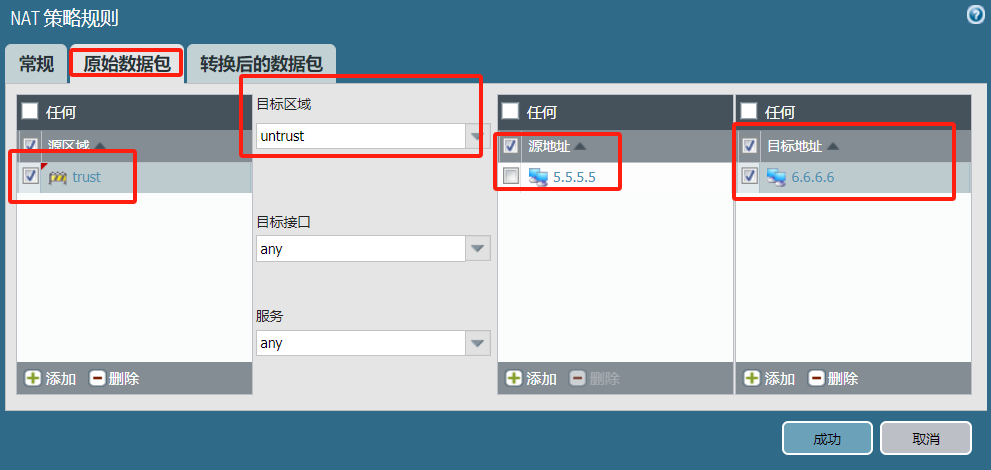

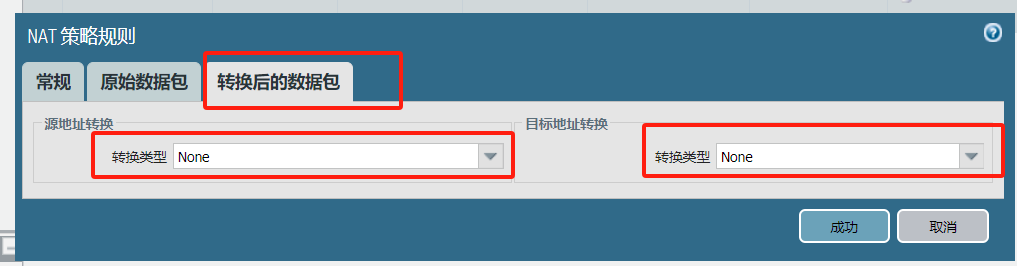

2.no_nat配置(根据源地址 目标地址 设置不做nat转换)

最后将该策略拖到最上方,使其优先匹配

IPSec配置

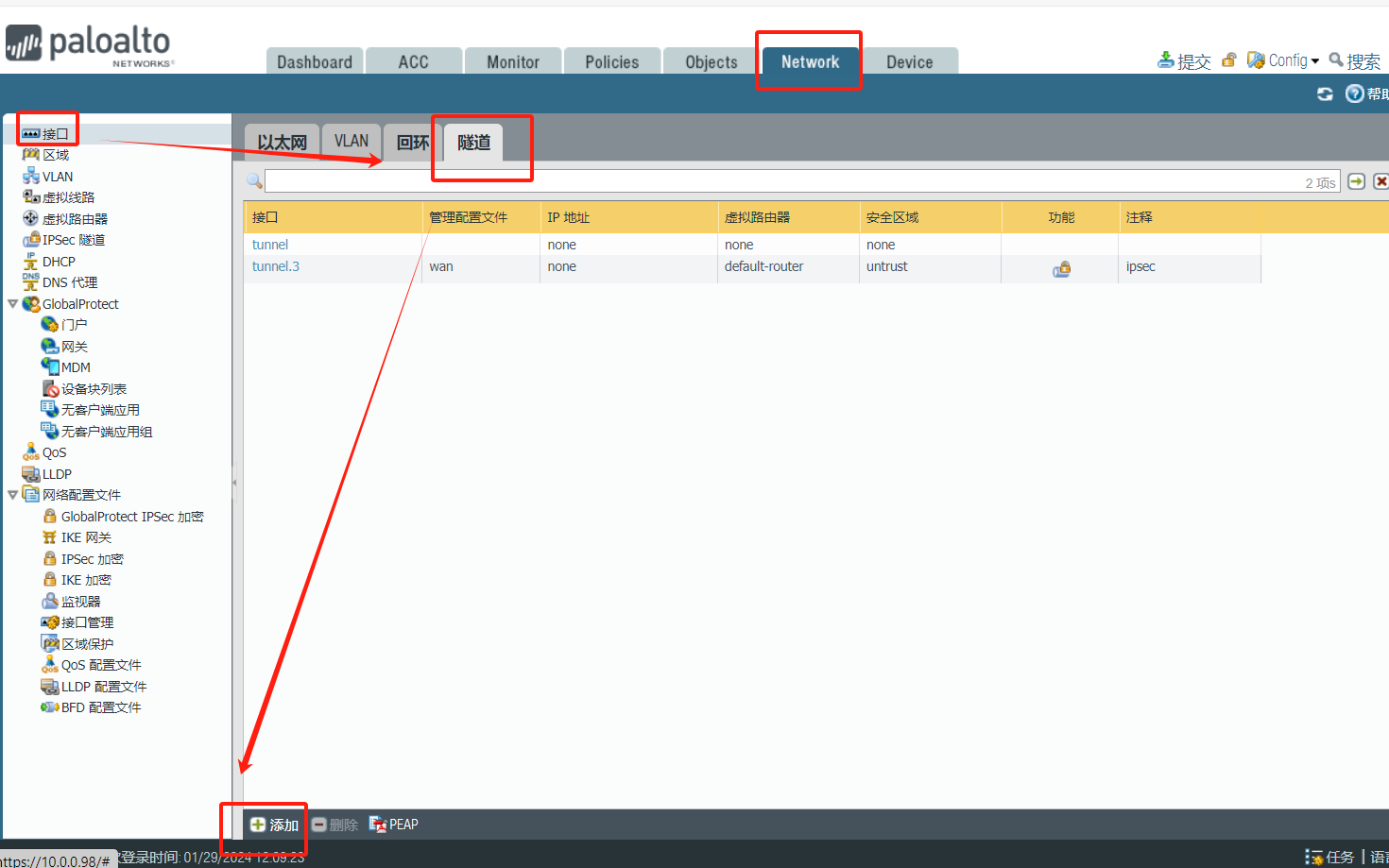

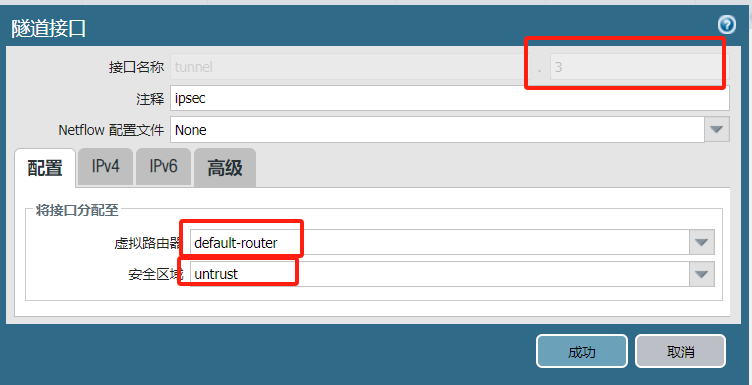

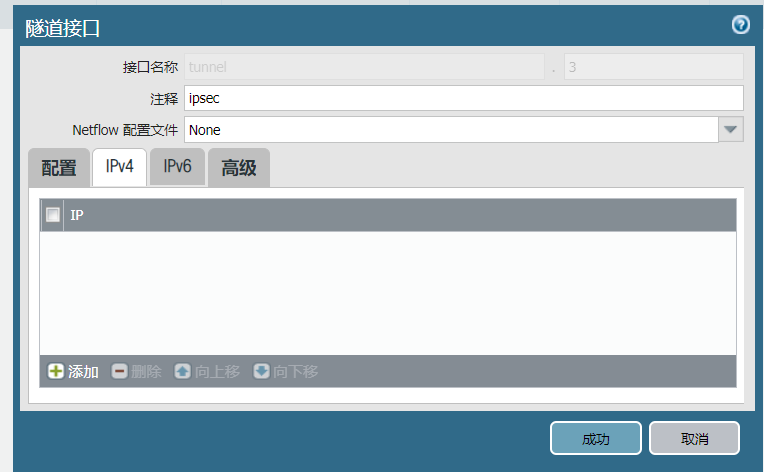

1.创建tunnel接口

绑定虚拟路由器 安全区域

不配置地址

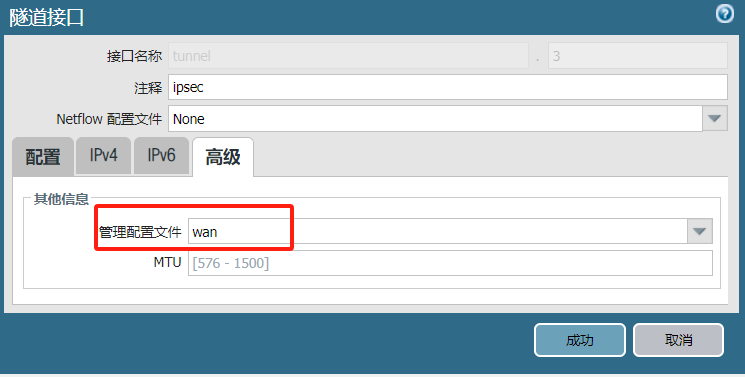

绑定配置文件

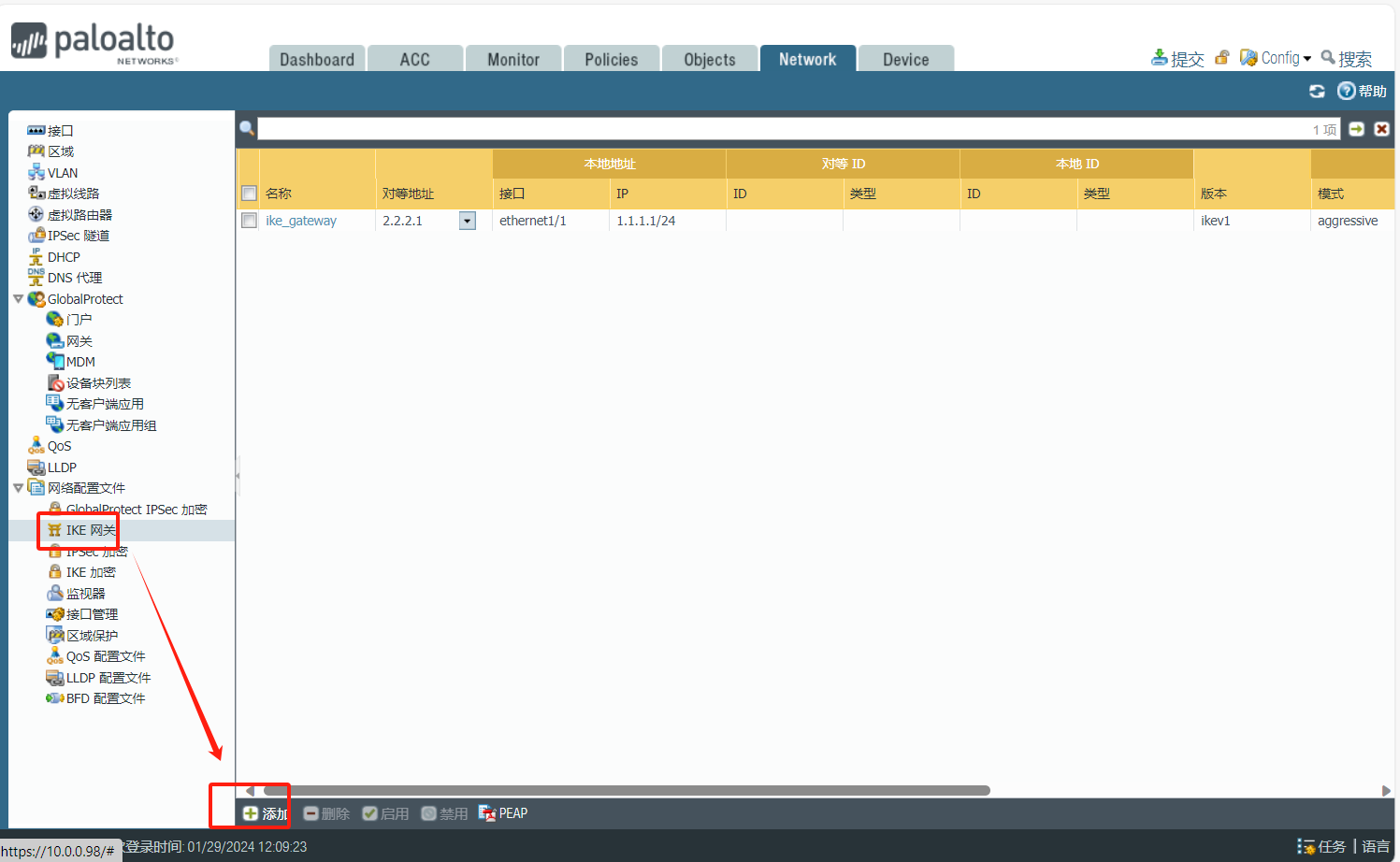

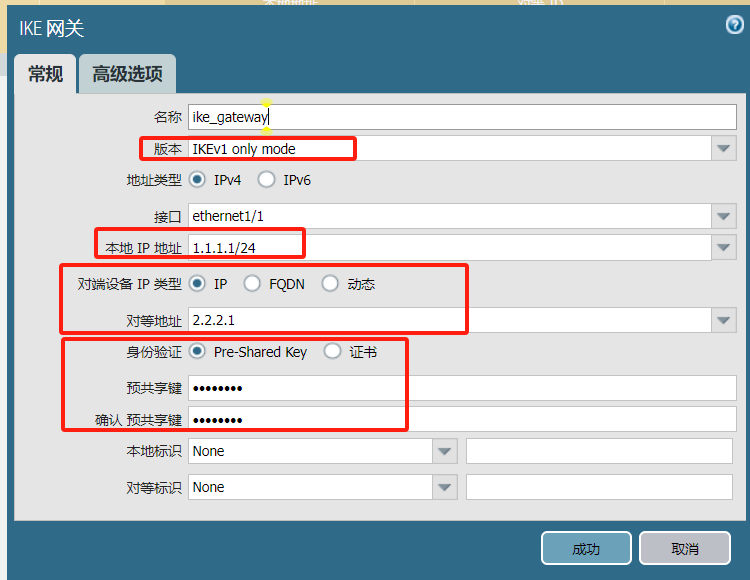

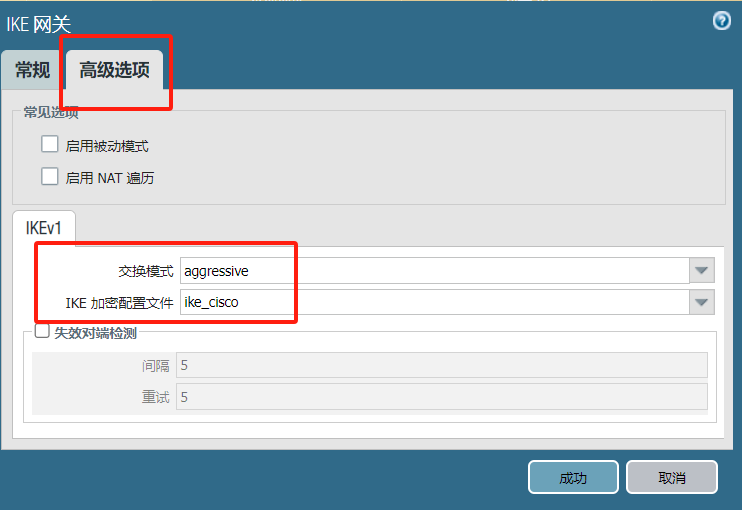

2.添加IKE网关

保持ipsec两端配置同步

交换模式两端需要保持一致

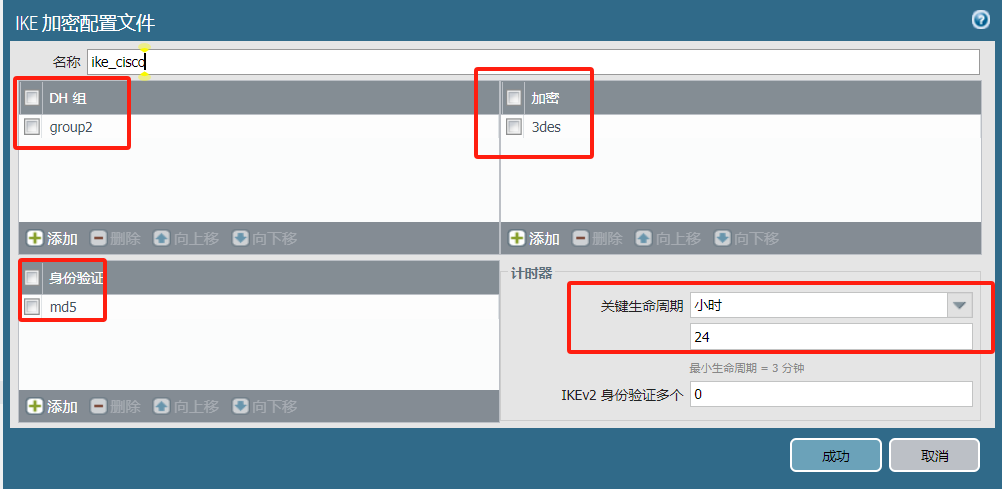

3.创建IKE加密配置文件

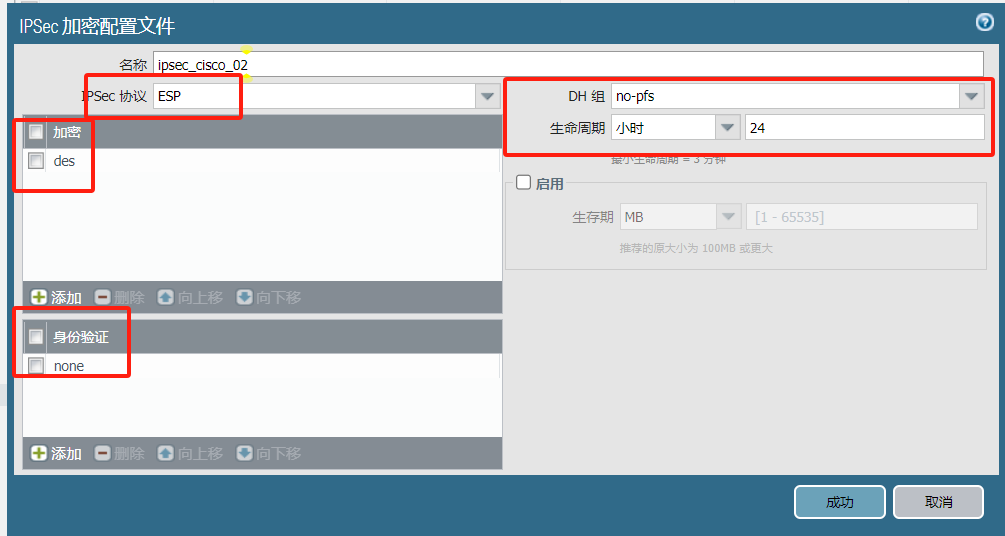

4.创建IPSec加密配置文件

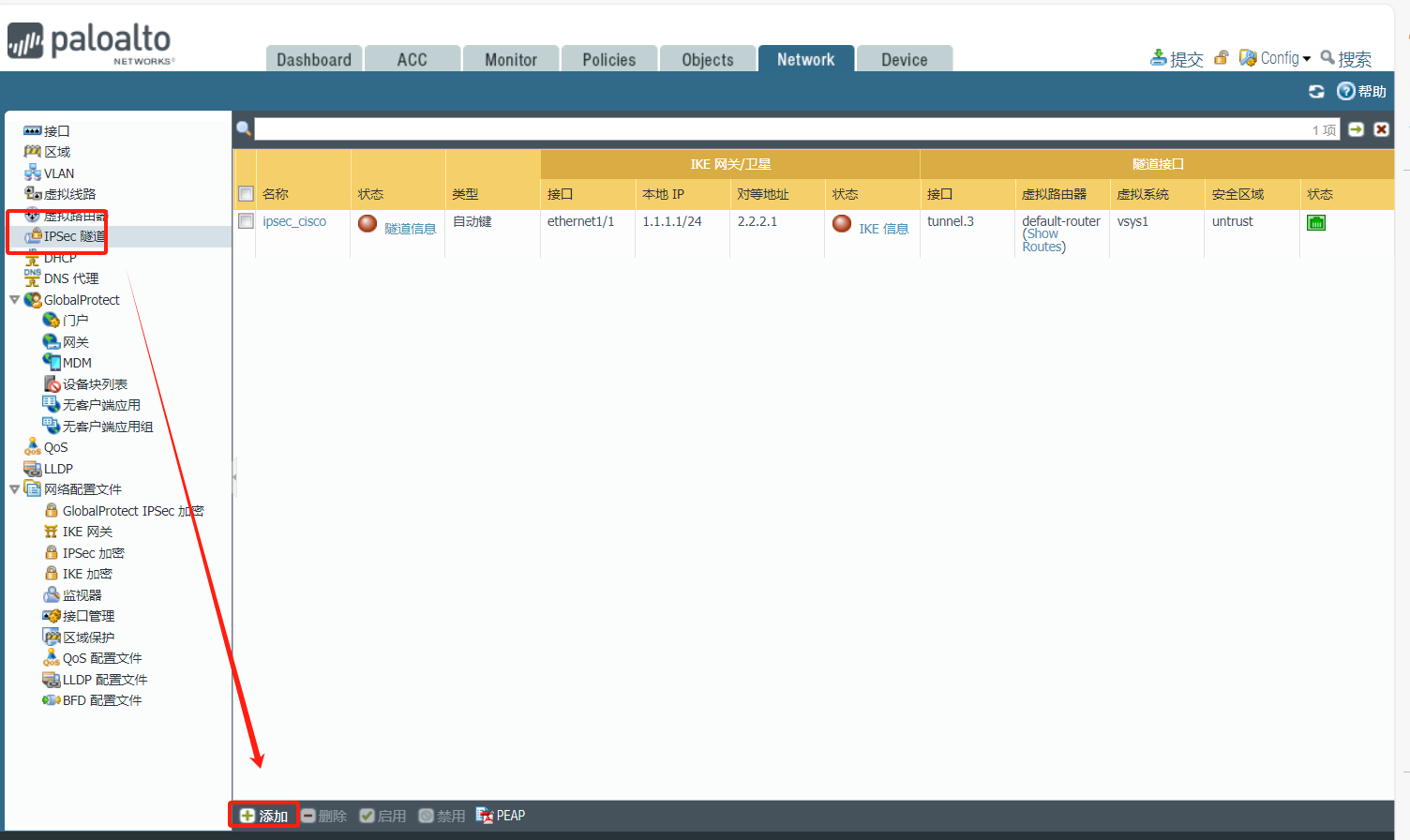

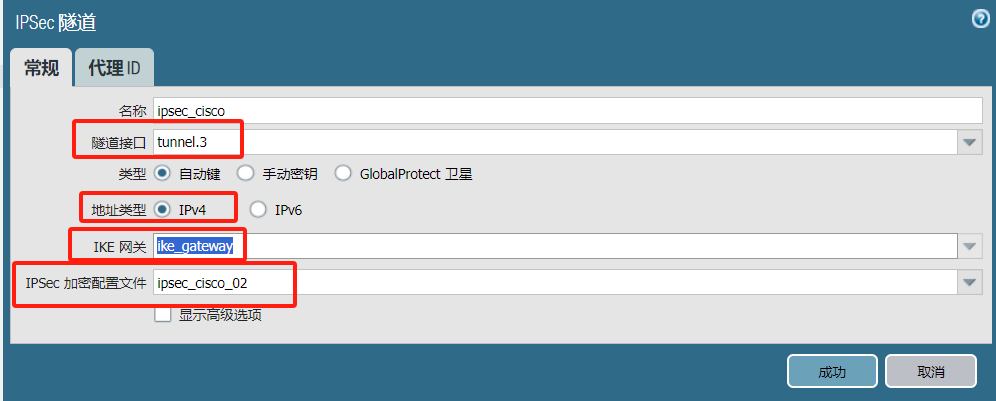

5.创建IPSec隧道

调用刚才创建的配置文件

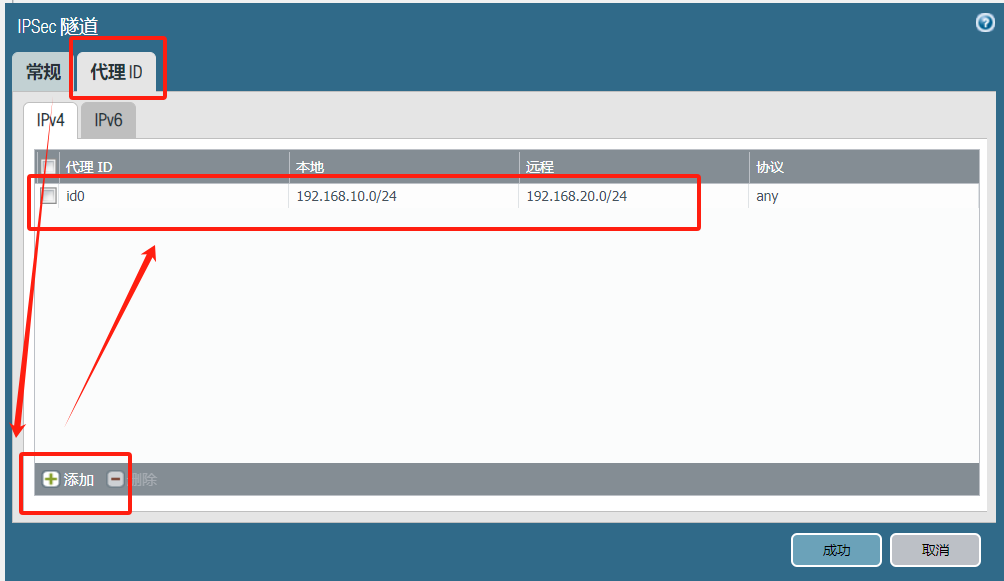

创建感兴趣流量

到此已经配置完成

测试方式:两端刚兴趣流量 带源地址目的地址互ping

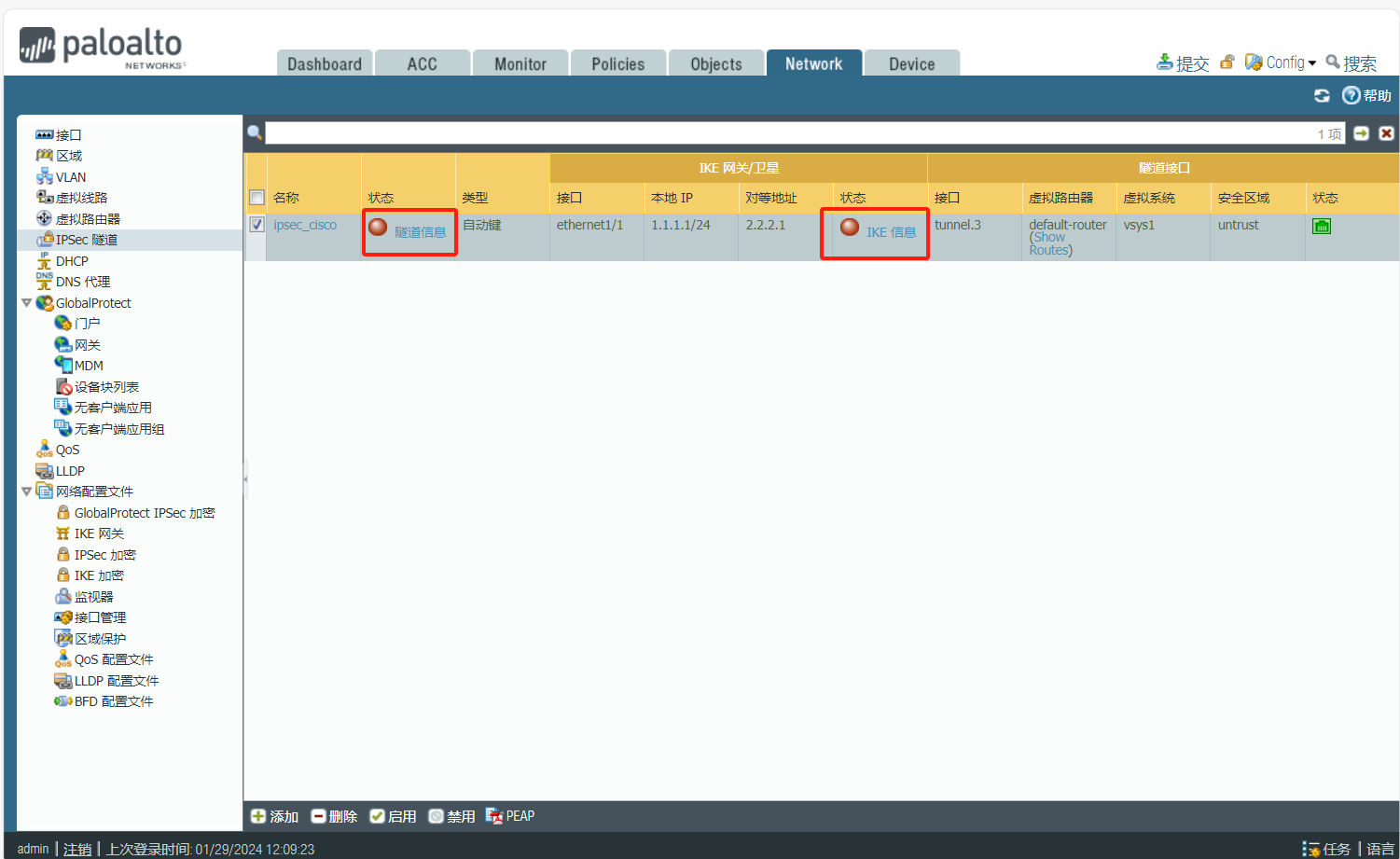

查看ipsec协商状态

5.飞塔

飞塔的过于简单 根据网页上的引导 走完即可配置完成