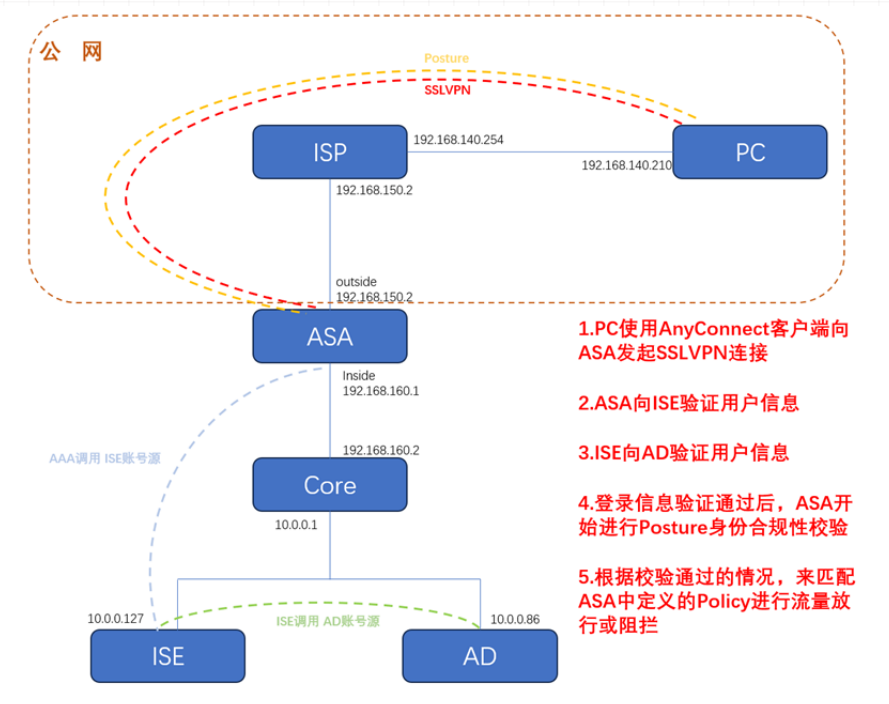

ASA Posture对AnyConnect做身份合规性校验

ASA Posture对AnyConnect做身份合规性校验

实验的(逻辑)拓扑

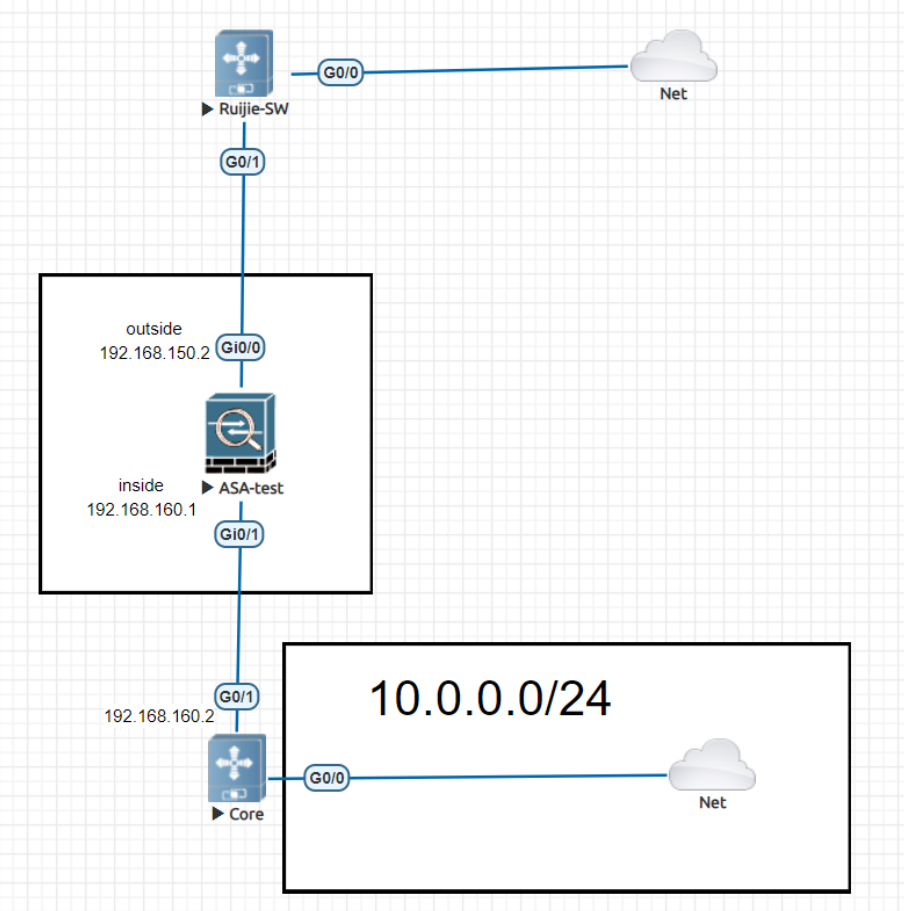

EVE环境中的拓扑

EVE环境中的拓扑

ASA版本:9.9(2)

AnyConnect版本:4.10.07062

Hostscan版本:4.10.07061

PC系统:win10

配置步骤

1.ASA配置

int g0/0 /定义出接口

nameif outside

ip add 192.168.150.2 255.255.255.0

int g0/1 /定义内网口

nameif inside

ip add 192.168.160.1 255.255.255.0

exit

route outside 0.0.0.0 0.0.0.0 192.168.150.1 /出口默认路由

route inside 10.0.0.0 255.255.255.0 192.168.160.2 /到内网路由

ip local pool SSLPOOL 172.16.100.1-172.16.100.10 mask 255.255.255.0 /创建客户端地址池

access-list SSLVPN standard permit 10.0.0.0 255.0.0.0 /配置sslvpn目的的资源池

group-policy SSLVPN internal /创建组策略

group-policy SSLVPN attributes

vpn-tunnel-protocol ssl-client /隧道用于SSL

address-pools value SSLPOOL /调用地址池

wins-server none

vpn-tunnel-protocol ssl-client

split-tunnel-policy tunnelspecified

split-tunnel-network-list value SSLVPN /指定目的资源池

address-pools value SSLVPN /客户端地址池

配置隧道组

tunnel-group SSLVPNTP type remote-access

tunnel-group SSLVPNTP general-attributes

default-group-policy SSLVPN /将组策略添加到隧道组

webvpn

enable outside /在外部接口启用SSL

anyconnect image flash:/anyconnect.pkg /文件名按照实际环境

anyconnect enable

tunnel-group-list enable

tunnel-group SSLVPNTP webvpn-attributes

group-alias SSLVPNTP enable

http server enable /启用ASA的web服务

http 0.0.0.0 0.0.0.0 inside /允许内网所有用户web访问ASA

username cisco password cisco /创建一个登录账号

telnet 0.0.0.0 0.0.0.0 inside /启用telnet服务

password cisco /设置telnet登录密码电脑浏览器访问 https://192.168.160.1/admin

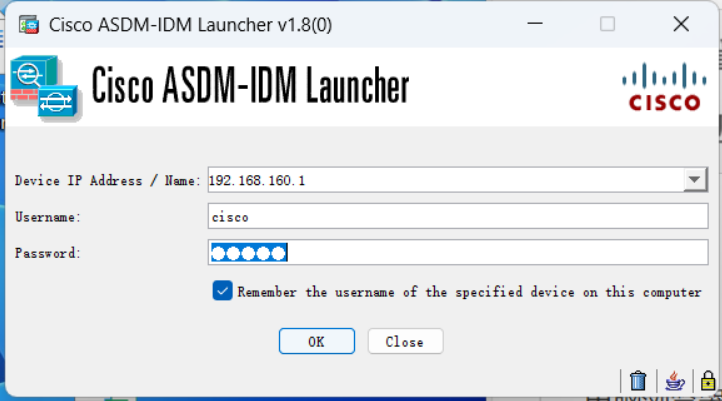

输入新建的用户名密码cisco/cisco 访问web,并下载安装asdm和java环境包

打开asdm登录ASA

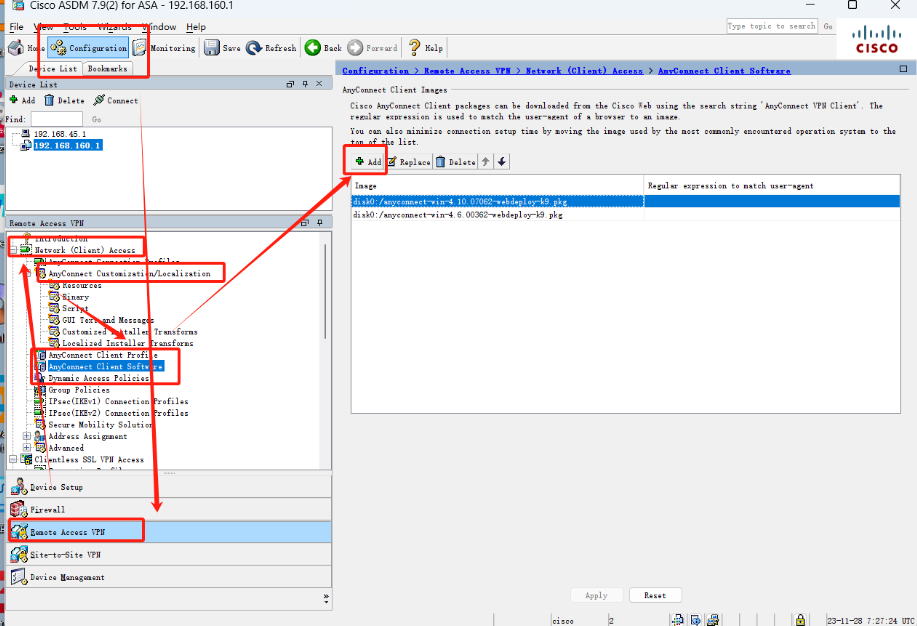

添加或变更AnyConnect软件包

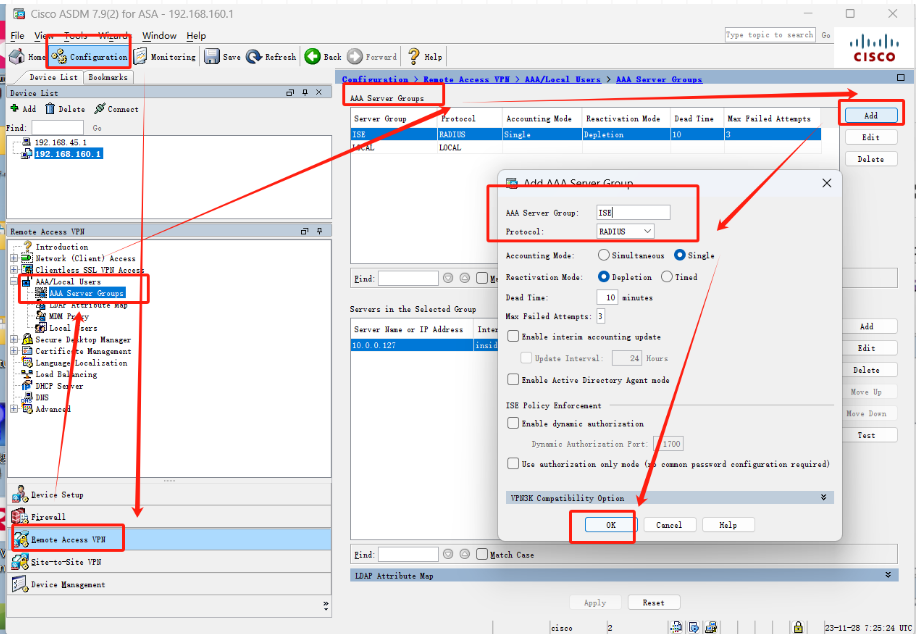

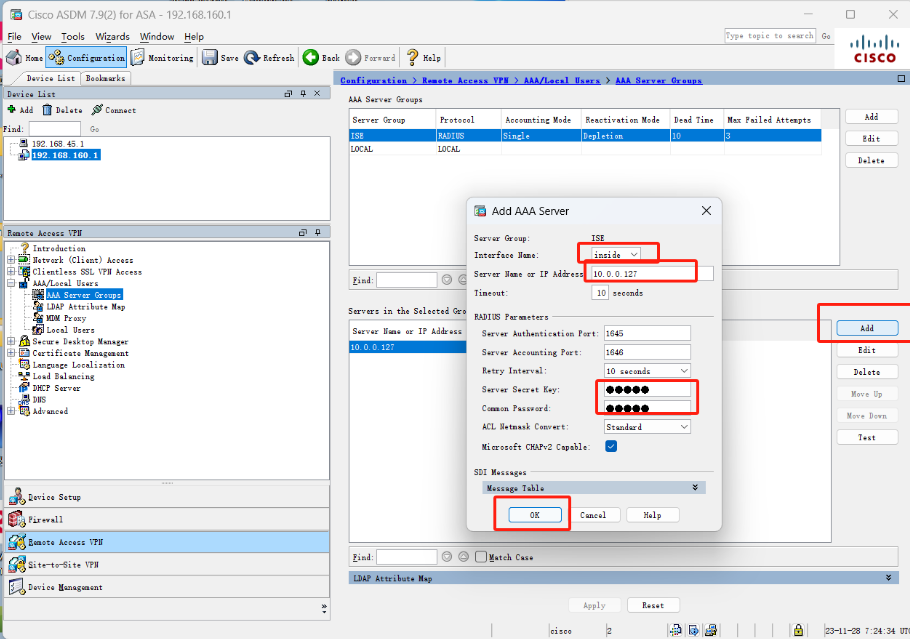

添加aaa组并绑定ISE

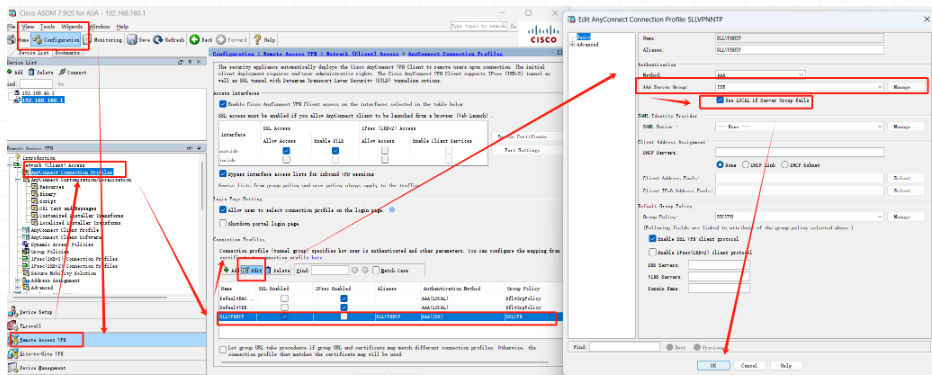

进入SSLVPN策略组指定指定ISE为身份源(可勾选是否开启逃生)

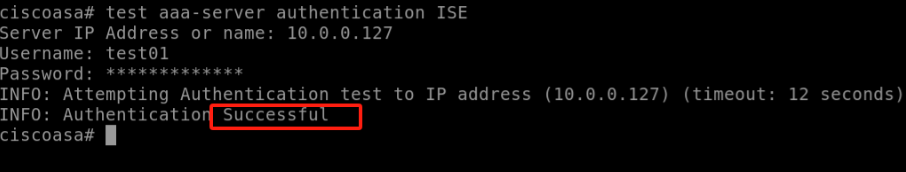

ASA底层可用 test aaa-server命令测试radius连通性

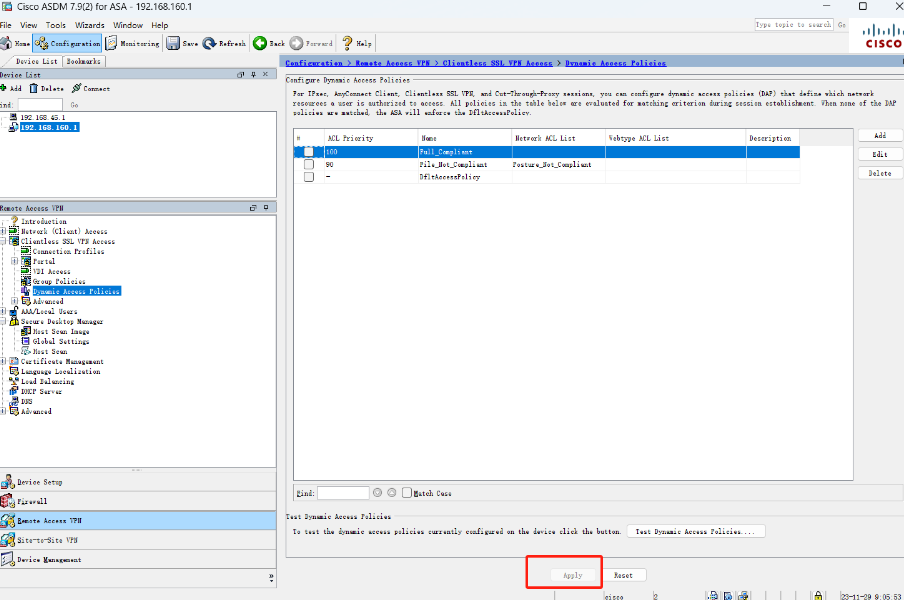

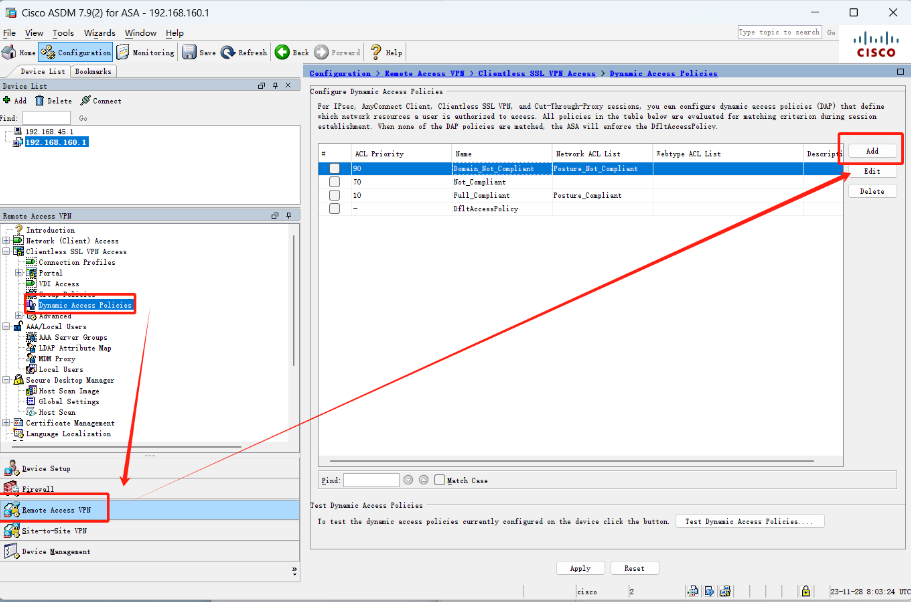

ASDM上的Posture配置

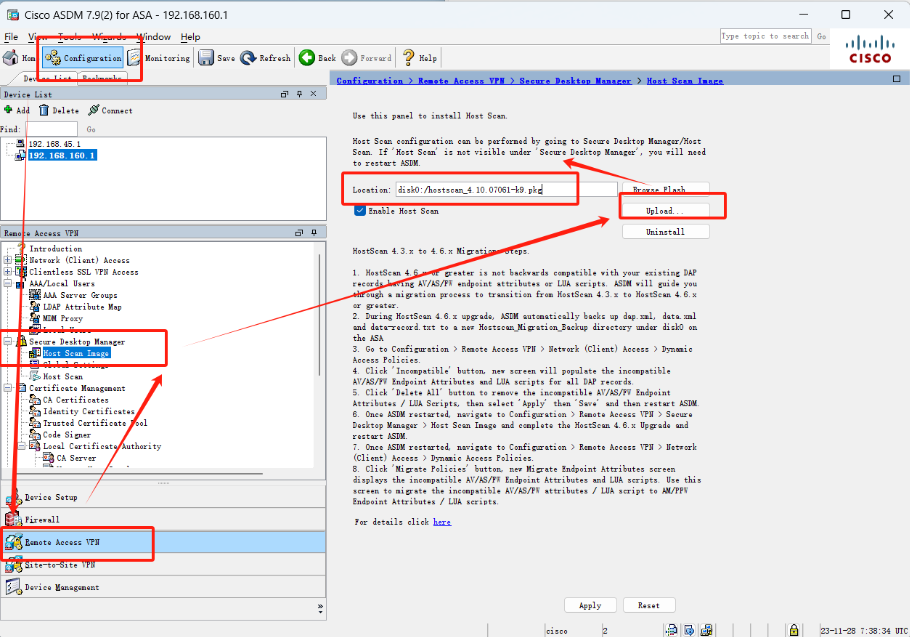

在思科官网下载主机扫描Hostscan.pkg软件包,并上传到ISE,如图勾选Enable Host Scan

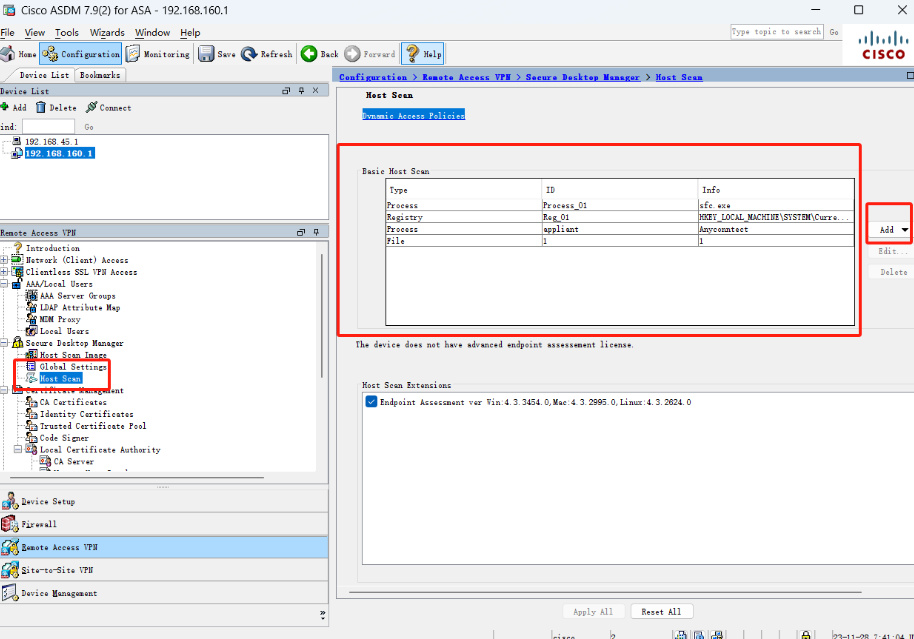

进入Host Scan主机扫描设置中添加模板

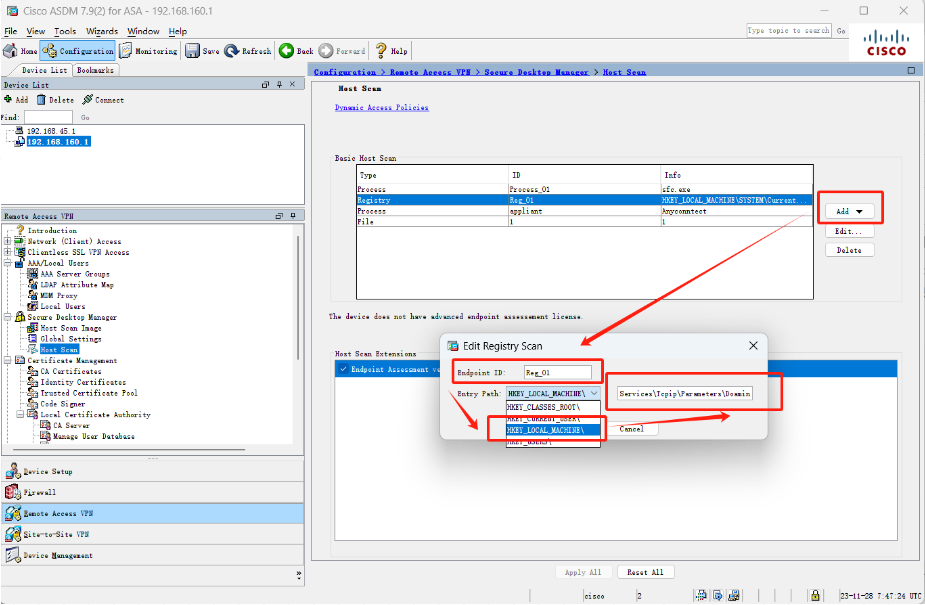

预配置注册表模板

注册表检测 文件夹检测 进程检测 都需要预配置模板。配置策略时需要调用

检测windows端是否加域,自定义Endpoint ID策略名称,Entry Path 注册表根目录 一般选择HEKY_LOCAL_MACHINE,输入参数路径SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\Doamin 这里的路径要到目录下的具体选项 如域名要到路径下的Domain

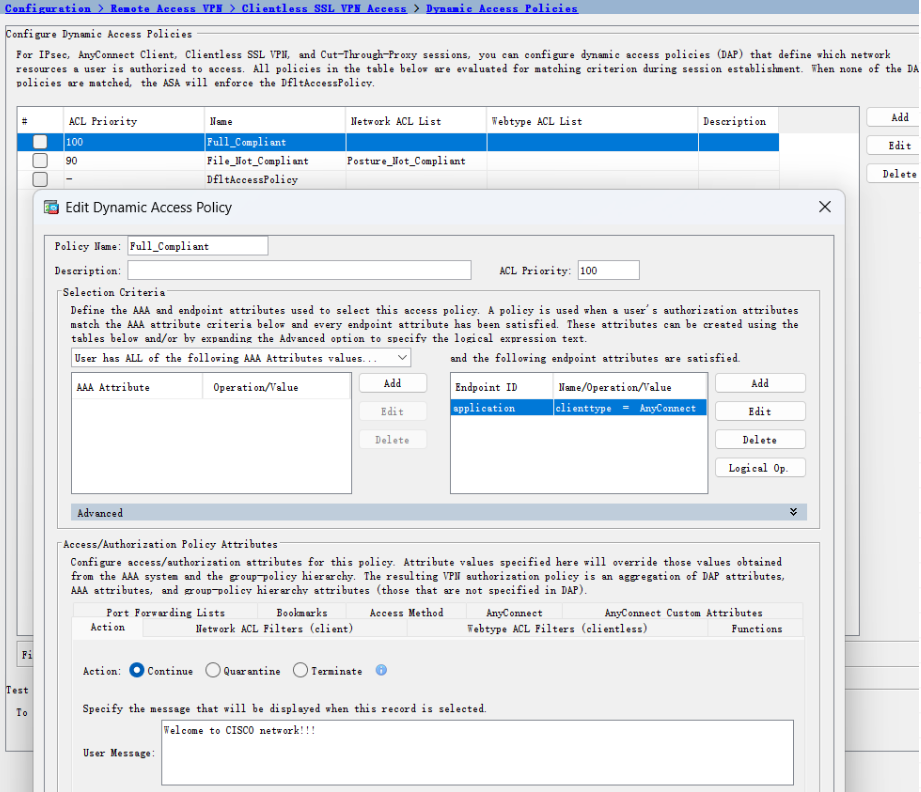

添加Posture策略

策略的优先级越大越优先

Continue:符合全部条件 直接放行,并显示Message

Quarantine:符合条件 弹出选项框 ,1 取消连接 2 忽略 ,选择忽略将匹配Quarantine策略中的acl 对用户进行限制

Terminate:符合条件 拒绝用户登录

模拟环境策略设置(供参考仅供参考) 优先级由上到下

1.当注册表中domain参数为1x.test 且登录所用客户端为AnyConnect 且运行了WeChat.exe进程。全匹配 则执行continue 并弹出Welcome提示框 优先级100

2.当注册表中domain参数不为1x.test ,则执行Quarantine,在Network ACL Filters中设置ACL对用户流量进行限制。如用户选择忽略就匹配就匹配ACL进行访问限制 优先级90

3.当WeChat.exe进程未运行,则执行Quarantine,匹配ACL 同上 优先级80

4.default 默认策略全放行 优先级0

保存生效匹配